Por Humberto Sá Garay

As tecnologias da informação ocupam o epicentro estratégico para a execução de políticas de segurança pública eficientes, seja na vertente de inteligência, seja na de investigação criminal. Isso se deve às necessidades institucionais da segurança pública de fazer frente à explosão informacional promovida pela Terceira Revolução Industrial, caracterizada pela expansão do volume e velocidade da produção e armazenamento de dados a índices cada vez maiores – e outrora inimagináveis.

Em tal contexto, a principal dessas necessidades parece ser a de desenvolvimento e constante aperfeiçoamento de uma metodologia especializada para o aumento da capacidade de obter e analisar eficazmente o enorme conjunto de dados provenientes da complexa realidade cibernética. Essa realidade é completamente distinta da metodologia tradicional, projetada até então, para um mundo preponderantemente analógico.

Muitos dados, pouca informação e escasso conhecimento

Na segurança pública contemporânea, o desafio informacional geralmente é extrair significados úteis e confiáveis de uma infinita massa de dados conhecida como Big Data. Consiste em uma massa de dados advindos de múltiplas fontes, com diferentes estruturas binárias, com tamanhos cada vez maiores e organizados de modos diferentes. Sem isso, o que restará para a segurança pública é a incapacidade operativa ante a produção massiva de insumos informacionais, ficando presa em um cenário de muitos dados, mas pouca informação.

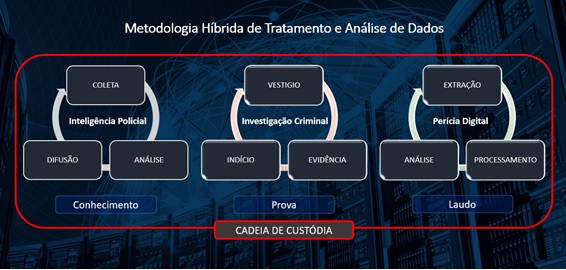

Metodologia híbrida e integrada para a inteligência de dados

Essa metodologia é conceituada por alguns como Inteligência de Dados, um processo de produção de conhecimento a partir de múltiplas fontes de diversos dispositivos, provedores de aplicações e de acesso ou ainda, de sistemas de informática com grandes volumes de dados dispersos no ambiente cibernético – computação em nuvem. É certo que a metodologia dessa espécie de Inteligência depende do emprego de tecnologias da informação de alta performance que englobe, no mínimo, três dimensões logicamente concatenadas: 1. Obtenção: que se traduz em uma ampla capacidade de input informacional, para obter dados – artefatos oriundos de diversas fontes e com variados formatos lógicos. 2. Processamento: que corresponde a capacidade de reconhecer, armazenar e organizar os diversos tipos de dados, que podem ser estruturados ou não estruturados. 3. Análise: que é a possibilidade de integração de base de dados diferentes, com cruzamentos, correlações, análises de vínculos e representações gráficas, tudo calcado em Inteligência Artificial, monitoramento em tempo real e por várias equipes integradas.

Em conjunto a essa necessidade de obtenção e análise, é inevitável a correspondente proteção implacável dos dados, pois, do contrário, é melhor que nem sejam produzidos por medidas de segurança. Para tanto, a metodologia deve conter, em si mesma, do início ao fim, medidas defensivas que resguardem o dado durante todo o seu ciclo de vida, garantindo a segurança do seu tratamento.

Segurança da Informação

Os incidentes de comprometimento ou vazamento de dados obtidos no interesse da segurança pública podem ensejar a antecipação e neutralização das ações estatais por parte de agentes criminosos e, até mesmo, a exposição da identidade de servidores da segurança, vítimas ou testemunhas, colocando-os em risco e ainda desperdiçar todo o esforço investigativo.

Isso é reforçado pela louvável e necessária cultura de proteção de dados pessoais, alavancada pela edição da Lei Geral de Proteção de Dados (LGPD). As atividades de segurança pública invariavelmente lidam com nomes e prenomes, números de documentos pessoais, endereços de e-mails, números telefônicos, endereços de IP, antecedentes criminais, dentre muitos outros. Tais dados representam, em última análise, o exercício das liberdades individuais e, por isso, exigem proteção efetiva e somente podem ser relativizados de forma proporcional para atender a finalidades públicas, dentre as quais a de segurança pública.

No caso específico de investigações criminais, a proteção ganha contornos ainda mais especiais, já que a legislação processual penal condiciona a validade das provas penais, objetivo últimos dessas apurações persecutórias, a preservação da cadeia de custódia que demonstre sua perfeita integridade, via registro cronológico do manuseio de vestígios de crime (inclusive os digitais), livre de quaisquer alterações, maliciosas ou não.

Por isso tudo, a eficácia da segurança pública é cada vez mais dependente da inovação tecnológica e pelo constante estudo técnico-científico em busca das melhores práticas possíveis.

Humberto Sá Garay é Consultor Executivo Inteligência e Segurança Pública e Defesa da Dígitro Tecnologia

Confira todas as novidades das empresas da BIDS

Fique informado sobre as ações das nossas Forças Armadas e de segurança